La ciberdelincuencia desde una perspectiva multidisciplinar y social

Entender la ciberdelincuencia como un fenómeno multidisciplinar y reconocer el importante impacto de los factores sociales y económicos son pasos cruciales para desarrollar estrategias eficaces de prevención y mitigación. Al abordar las causas profundas y emplear un enfoque integral que…

Trata de personas: situación actual

La llegada de la era digital ha revolucionado la interacción humana y el acceso a la información. Sin embargo, también ha dado lugar a nuevos canales para las actividades delictivas, especialmente en la trata de seres humanos. El papel de…

El papel de la inteligencia en la actuación policial del siglo XXI

En el siglo XXI, es importante que la actuación policial evolucione más allá de las medidas reactivas para combatir la delincuencia y mantener el orden público. En lugar de centrarse únicamente en responder a los delitos denunciados, es necesario pasar…

Perfiles falsos en las Apps de citas

Las estafas en las citas por Internet se producen cuando los estafadores utilizan los sitios web de citas, el correo electrónico o las redes sociales para aprovecharse de quienes buscan un romance en línea. Los estafadores de citas en línea…

La utilidad de las bases de datos para la resolución de delitos

La informática forense es el estudio de diversos datos de importancia forense con el fin de comparar, representar, procesar y comunicar la información de la base de datos y a las bases de datos. La ciencia forense se ocupa de…

IA-Crime: ¿Puede una Inteligencia artifical cometer un crimen?

La investigación y la regulación de la inteligencia artificial (IA) tratan de equilibrar los beneficios de la innovación con los posibles daños y perjuicios. Sin embargo, una consecuencia no deseada del reciente aumento de la investigación en IA es la…

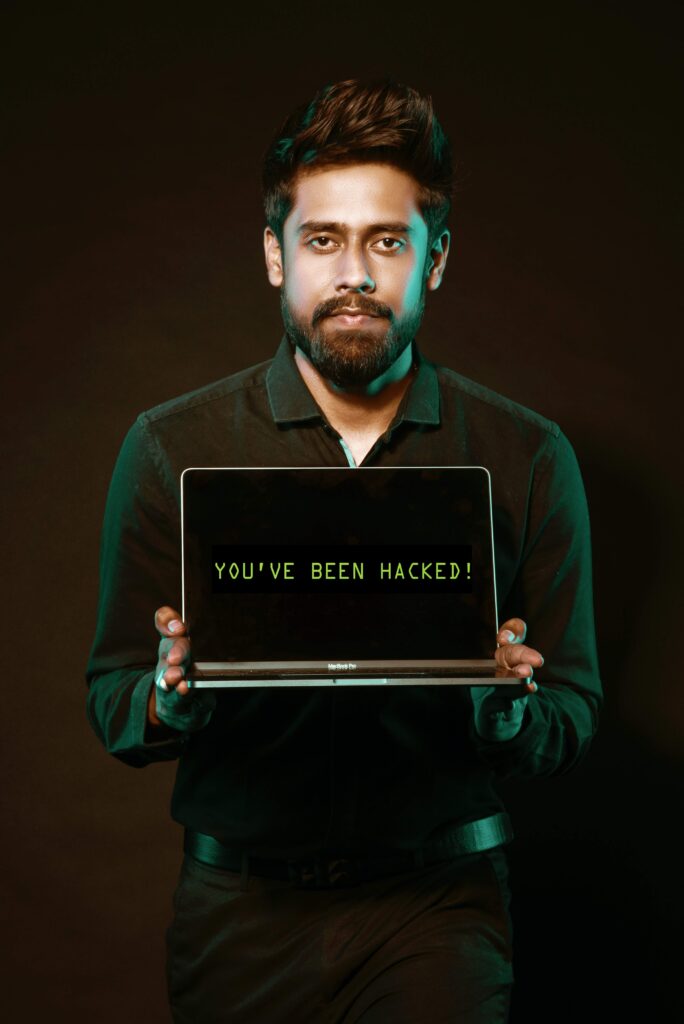

¿Cómo negocian las empresas en un ataque de ransomware?

Las organizaciones afectadas por el ransomware a menudo se encuentran en una crisis: ¿Pagar o no pagar? La mayoría de los expertos en seguridad coinciden en que el pago no es la respuesta ideal a un ataque de ransomware. Pero…

¿Y si los terroristas también utilizan Google Earth?

Cómo nuestra infraestructura puede convertirse en una herramienta peligrosa A menudo sorprende a la gente que nuestra propia infraestructura pueda ser utilizada contra nosotros. Y tras los atentados o complots terroristas, surgen llamamientos, inducidos por el miedo, para prohibir, interrumpir…

Informática forense

La informática forense es una subdivisión particular de la ciencia forense que se ocupa de las pruebas informáticas y digitales relevantes para las investigaciones legales. En los últimos años, los ordenadores se han utilizado cada vez más en actividades delictivas,…

Algoritmos para la predicción de la delincuencia

A medida que la tecnología expande su huella en casi todos los ámbitos de la vida contemporánea, algunas esferas plantean cuestiones particularmente acuciantes que revelan tendencias más amplias. El sistema de justicia penal es uno de esos ámbitos, en el…

El trabajo sexual en línea

Si no estás familiarizado con el trabajo sexual -y, en particular, con el trabajo sexual en línea-, se trata de un término general que abarca todas las actuaciones o interacciones eróticas que se venden y median en línea. Esto incluye…

Grooming: depredadores y presas

Los niños que utilizan sitios de Internet como Myspace.com a menudo quieren un lugar propio, donde puedan ejercer su autoexpresión y un poco de independencia. De lo que no parecen darse cuenta es de que en esos sitios son tan…

Criptojacking, una forma alternativas de conseguir criptomonedas

Antes de entrar de lleno en qué es el Criptojacking, hay que remontarse un poco en el tiempo. Cualquiera es consciente de que puede convertirse en una víctima de internet, ya no tienes que esperar a tu príncipe nigeriano que…

Las cookies de espionaje que roban tus datos

Si utilizas un navegador web como Chrome, Firefox, Internet Explorer, Edge o Safari, es probable que hayas recogido algunas cookies de espionaje a lo largo del camino. Las cookies se utilizan para extraer información sobre tu comportamiento, tus preferencias y…

Los delitos del futuro

Interesantísimo libro, en el que Marc Goodman nos plantea los retos a los que ya nos vemos enfrentados en nuestro día a día y sobre todo, aquellos que tenemos por delante. El mundo se encuentra hiperconectado y todo esta pasando…

Ciberdelitos: la delincuencia pasa a otro plano

La ciberdelincuencia se define en términos generales como cualquier actividad ilegal que implique un ordenador, otro dispositivo digital o una red informática. La ciberdelincuencia incluye amenazas comunes a la ciberseguridad, como la ingeniería social, la explotación de vulnerabilidades de software…

¿Qué datos personales exponemos en Internet?

Los datos personales son cualquier información relacionada con una persona viva identificada o identificable. También constituyen datos personales distintas informaciones que, reunidas, pueden conducir a la identificación de una persona concreta. Comisión Europea Los datos personales son una categoría amplia…

Evidencias digitales

La revolución digital, impulsada por la expansión de Internet, ha transformado radicalmente la forma en que interactuamos con el mundo. En particular, las últimas décadas han presenciado un crecimiento exponencial en el acceso y uso de la World Wide Web,…

La importancia de la RGPD

¿Por qué la RPGD es tan necesaria? El Reglamento General de Protección de Datos (RGPD), implementado en 2016, surgió como una evolución crítica de la Ley Orgánica de Protección de Datos de 1999. Esta transformación legislativa fue esencial por varias…